arp -a 命令能打印出形如

$ arp -a

? (192.168.1.1) at ff:ff:ff:ff:ff:ff on feth123 ifscope [ethernet]

? (192.168.171.3) at ff:ff:ff:ff:ff:ff on feth456 ifscope [ethernet]

...

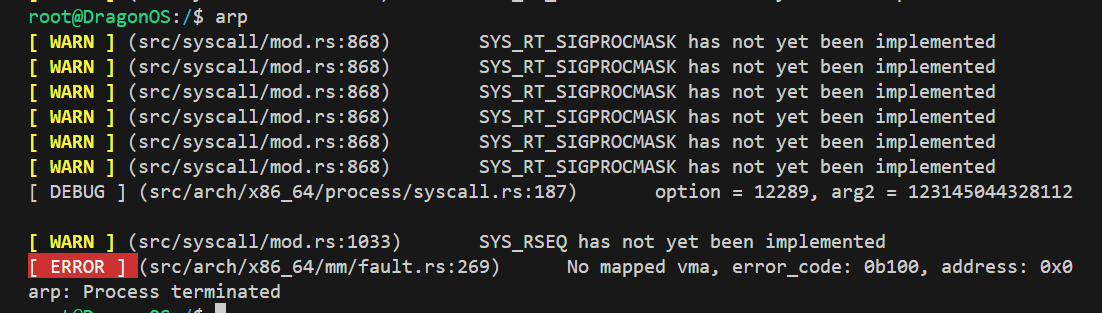

这样的信息,对应的获取内核arp信息的调用机制尚不明确。现打算引入 arp 及相关 net-tools,补全对应的系统调用,实现对 smoltcp arp 缓存的可观测,确定其在内核行为的正确性,可能的话顺便实现对应的系统调用,以确保所有在 ip 层的开发不会是 空中楼阁。